Software • 9 settembre 2025

I 15 migliori pacchetti software per la gestione controllata delle risorse IT

Scoprite la nostra guida completa e la nostra top 15 per scegliere il software ITAM ideale e ottimizzare la gestione dei vostri asset IT.

Software Alternativa a Microsoft Copilot: 9 applicazioni AI per una maggiore efficienza 9 alternative a Copilot (Microsoft): AI generalista o strumenti specifici per il settore, trovate l'assistente professionale che fa davvero al caso vostro.

Software Freshdesk vs Freshservice: assistenza clienti o servizio IT, quale scegliere? Confronto tra Freshdesk e Freshservice: assistenza clienti, ITSM, prezzo, interfaccia, integrazioni. Quale dei due risponderà alle vostre esigenze nel 2025?

Software I 13 principali strumenti ITSM che danno nuova vita alla gestione dei servizi IT Scoprite il nostro confronto completo dei 13 migliori strumenti ITSM e le loro caratteristiche principali per una gestione IT agile e performante.

Software • 9 settembre 2025

I 15 migliori pacchetti software per la gestione controllata delle risorse IT

Scoprite la nostra guida completa e la nostra top 15 per scegliere il software ITAM ideale e ottimizzare la gestione dei vostri asset IT.

Software • 19 agosto 2025

Microsoft Copilot vs ChatGPT: quale AI è più efficace per la vostra produttività?

Copilot o ChatGPT? Confrontate le loro caratteristiche, i prezzi, le integrazioni e i casi d'uso per scegliere l'IA più adatta alla vostra azienda nel 2025.

Definizioni • 13 agosto 2025

Lavorare in modo più efficiente e intelligente? L'automazione AI lo rende possibile!

L'IA sta diventando una parte sempre più integrante delle nostre attività quotidiane, in quanto aumenta l'efficienza delle aziende. Scoprite i suoi numerosi vantaggi, nonché esempi di casi pratici e strumenti.

Software • 13 agosto 2025

Mistral AI vs ChatGPT: il duello delle intelligenze artificiali nel 2025

Mistral AI o ChatGPT? Date un'occhiata al nostro confronto tra 2025: caratteristiche, prezzo, interfaccia, integrazioni e recensioni per aiutarvi a scegliere la migliore AI.

Software • 13 agosto 2025

Mistral AI vs ChatGPT: il duello delle intelligenze artificiali nel 2025

Mistral AI o ChatGPT? Date un'occhiata al nostro confronto tra 2025: caratteristiche, prezzo, interfaccia, integrazioni e recensioni per aiutarvi a scegliere la migliore AI.

Software • 12 agosto 2025

Gemini vs ChatGPT: quale AI generativa scegliere per aumentare la produttività nel 2025?

Gemini 1.5 vs ChatGPT-5 confronto completo: caratteristiche, prezzi, integrazioni, casi d'uso... Scoprite quale AI generativa risponde meglio alle vostre esigenze aziendali nel 2025.

Alternativa a Microsoft Copilot: 9 applicazioni AI per una maggiore efficienza 9 alternative a Copilot (Microsoft): AI generalista o strumenti specifici per il settore, trovate l'assistente professionale che fa davvero al caso vostro.

Freshdesk vs Freshservice: assistenza clienti o servizio IT, quale scegliere? Confronto tra Freshdesk e Freshservice: assistenza clienti, ITSM, prezzo, interfaccia, integrazioni. Quale dei due risponderà alle vostre esigenze nel 2025?

I 13 principali strumenti ITSM che danno nuova vita alla gestione dei servizi IT Scoprite il nostro confronto completo dei 13 migliori strumenti ITSM e le loro caratteristiche principali per una gestione IT agile e performante.

I 15 migliori pacchetti software per la gestione controllata delle risorse IT Scoprite la nostra guida completa e la nostra top 15 per scegliere il software ITAM ideale e ottimizzare la gestione dei vostri asset IT.

Kaspersky Small Office Security

Cybersecurity

Antivirus

Sicurezza informatica

Atera

RMM

Per saperne di più su Atera

SuperOps RMM

RMM

Per saperne di più su SuperOps RMM

QuickBase

Application Development

Per saperne di più su QuickBase

ManageEngine OpManager

Scanner di rete

Per saperne di più su ManageEngine OpManager

Airtable

Piattaforme No-Code

Per saperne di più su Airtable

Pandora FMS

Sistema SCADA

Per saperne di più su Pandora FMS

Wisper 360

Gestione asset IT

Per saperne di più su Wisper 360

Mailinblack

Cybersecurity

Per saperne di più su Mailinblack

IKare

Cybersecurity

Per saperne di più su IKare

Zoho Assist

Controllo remoto

Per saperne di più su Zoho Assist

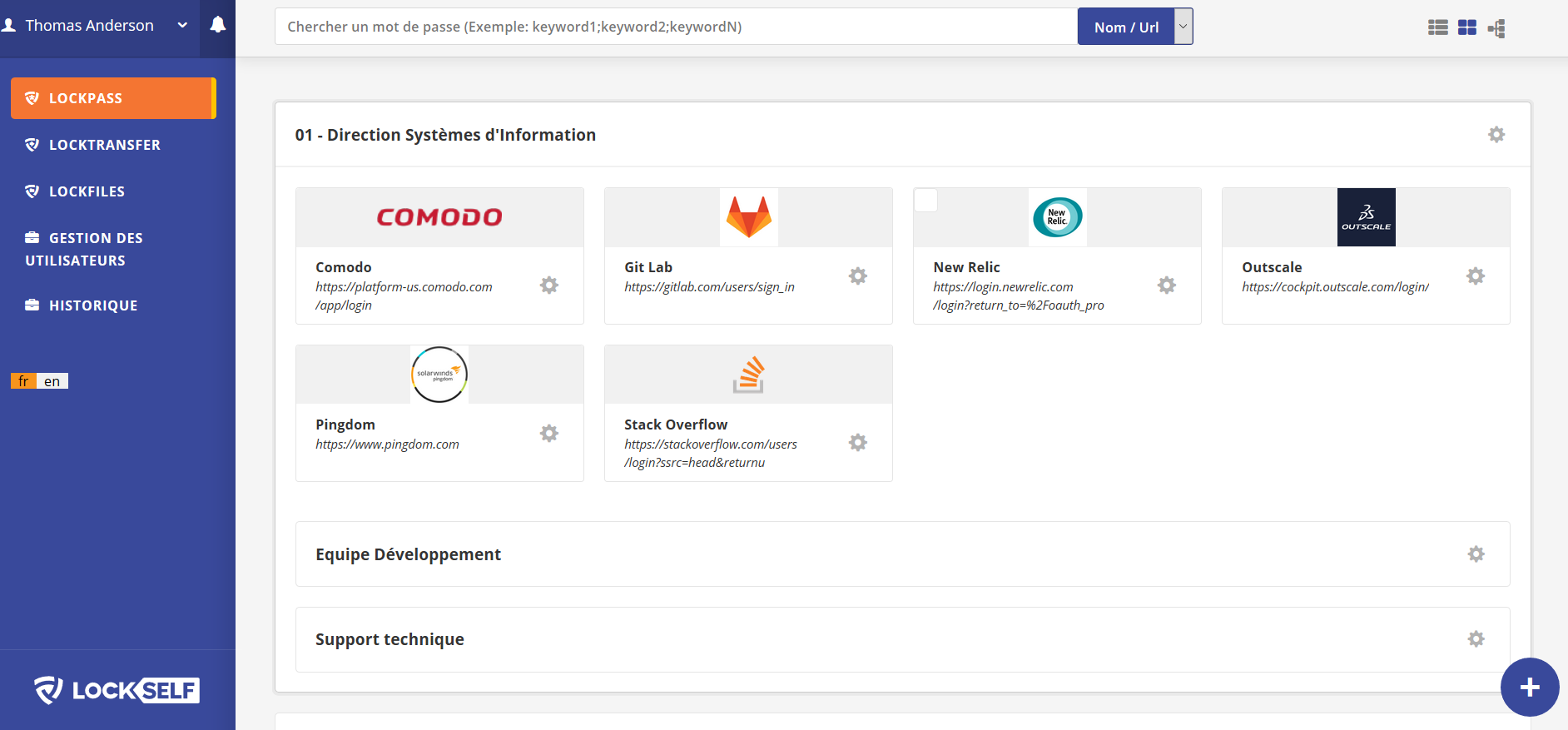

LockPass

Identity & access management (IAM)

Per saperne di più su LockPass

Site24x7

Web Monitor

Per saperne di più su Site24x7

Definizioni • 11 agosto 2025

Utilizzare l'intelligenza artificiale nel business: 25 esempi e software per ispirarvi!

Come potete sfruttare al meglio l'intelligenza artificiale per far decollare la vostra attività? I casi d'uso sono numerosi: ecco 25 esempi convincenti a cui ispirarsi.

Software • 8 agosto 2025

Queste 20 applicazioni AI che cambieranno il vostro modo di lavorare

Esplora le 20 migliori applicazioni di intelligenza artificiale da utilizzare nel 2025 per risparmiare tempo, creare, automatizzare e andare più veloce ogni giorno.

Software • 5 agosto 2025

Migliorate la vostra efficienza senza spendere una fortuna con questi 15 programmi AI gratuiti

Scoprite 15 applicazioni software gratuite di intelligenza artificiale per automatizzare le vostre attività, creare contenuti, analizzare i vostri dati o codificare più velocemente.

Software • 29 luglio 2025

Quale software per il monitoraggio della rete? Ecco i nostri 17 strumenti migliori

Come migliorare la gestione IT con un software di supervisione e monitoraggio della rete? Confrontate 17 pacchetti software per trovare quello che fa per voi!

Software • 24 luglio 2025

Quale software scegliere per monitorare la vostra infrastruttura IT?

Avete bisogno di aiuto per scegliere la vostra soluzione di monitoraggio dei server? Siete nel posto giusto.

Software • 17 luglio 2025

Il controllo è a portata di clic con i nostri 13 migliori pacchetti software per il controllo remoto

Scoprite la nostra guida completa ai 13 migliori pacchetti software per il controllo remoto, che combinano sicurezza, facilità d'uso e funzioni avanzate, adattate alle esigenze delle aziende moderne e dei professionisti IT.

Software • 17 luglio 2025

Quali sono le migliori alternative a TeamViewer? 13 pacchetti software da scoprire

Scoprite le 13 migliori alternative a TeamViewer, sia gratuite che a pagamento, per lavorare da remoto. Da AnyDesk a Zoho Access, trovate lo strumento ideale per le vostre esigenze di connettività. Una lettura imperdibile per ottimizzare l'efficienza e la connettività remota!

Software • 15 luglio 2025

Midjourney è obsoleto? Ecco le 11 migliori alternative per la generazione di immagini AI

Scoprite le 11 migliori alternative a Midjourney per creare immagini AI. Strumenti gratuiti e potenti per i creatori visivi nel 2025.

Software • 15 luglio 2025

Cercate un'alternativa alla Wayback Machine? Ecco 10 strumenti per archiviare un sito web nel 2025

Consigli • 10 luglio 2025

La gestione delle API, una parte essenziale della crescita aziendale

La gestione delle API consente di progettare, monitorare e analizzare le varie API di un'azienda. Appvizer vi spiega tutto quello che c'è da sapere sulla gestione delle API.

Software • 10 luglio 2025

Non perdetevi nella creazione dei vostri organigrammi con questi 10 strumenti

Volete creare un organigramma in modo semplice ma non avete competenze di grafica? Appvizer vi offre la sua selezione dei migliori software per creare facilmente il vostro organigramma.

Consigli • 4 luglio 2025

Processo di gestione degli incidenti, per trasformare le crisi in opportunità di miglioramento continuo.

Scoprite perché e come impostare una procedura standardizzata di gestione degli incidenti e una selezione di software a supporto.

Consigli • 4 luglio 2025

Come si crea un piano di continuità IT senza problemi?

Essenziale per far fronte a disastri interni o esterni, il piano di continuità informatica consente all'azienda di raggiungere i propri obiettivi e obblighi.

Software • 4 luglio 2025

I 6 migliori pacchetti software VPN per proteggere la vostra azienda nel 2025

Scoprite i migliori software VPN del 2025 per proteggere i vostri dati online, aggirare le restrizioni geografiche e navigare in totale sicurezza. Confronto completo tra opzioni gratuite e a pagamento.

Un buon utilizzo dei sistemi informativi facilita la gestione dei progetti, il lavoro collaborativo e la sicurezza dei dati